Gli attori di minaccia legati alla Corea del Nord stanno intensificando le loro operazioni informatiche, utilizzando strumenti malware decentralizzati ed evasivi, secondo nuove scoperte di Cisco Talos e Google Threat Intelligence Group.

Le campagne mirano a sottrarre criptovalute, a infiltrarsi nelle reti e a eludere i controlli di sicurezza attraverso sofisticate truffe di reclutamento di personale.

L'Evoluzione delle Tecniche Malware per l'Elusione

I ricercatori di Cisco Talos hanno identificato una campagna in corso del gruppo nordcoreano Famous Chollima, che ha utilizzato due ceppi di malware complementari: BeaverTail e OtterCookie.

Questi programmi, tradizionalmente impiegati per il furto di credenziali e l'esfiltrazione di dati, si sono evoluti integrando nuove funzionalità e una più stretta interazione.

In un recente incidente che ha coinvolto un'organizzazione in Sri Lanka, gli aggressori hanno indotto un candidato in cerca di lavoro a installare codice dannoso mascherato da parte di una valutazione tecnica.

Sebbene l'organizzazione stessa non fosse un obiettivo diretto, gli analisti di Cisco Talos hanno osservato un modulo di keylogging e cattura di screenshot collegato a OtterCookie. Questo modulo registrava in modo nascosto le sequenze di tasti e catturava le immagini del desktop, trasmettendole automaticamente a un server di comando remoto.

Questa osservazione sottolinea la continua evoluzione dei gruppi di minaccia allineati alla Corea del Nord e il loro focus sulle tecniche di ingegneria sociale per compromettere bersagli ignari.

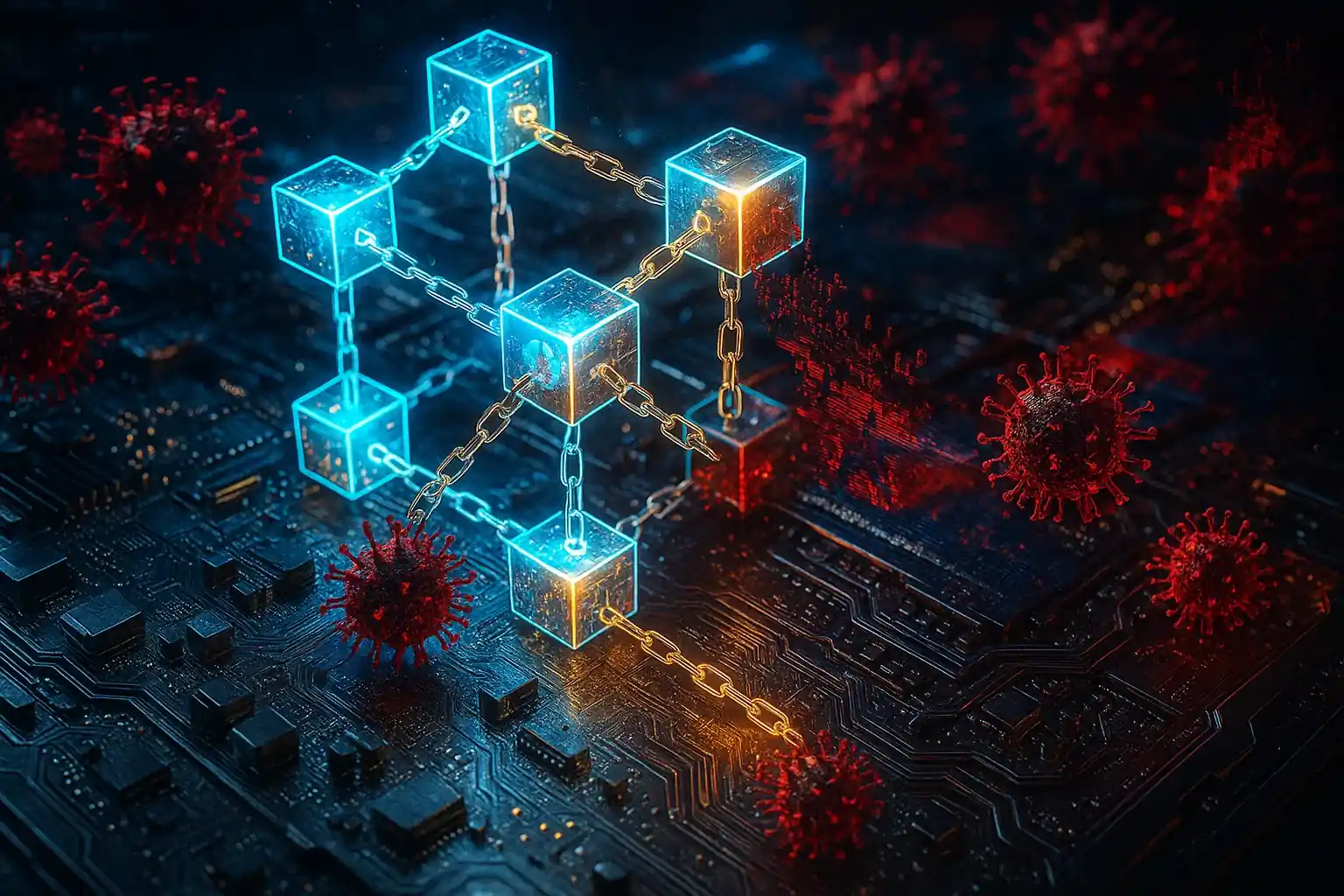

Blockchain Usata Come Infrastruttura di Comando

Il Google Threat Intelligence Group (GTIG) ha identificato un'operazione dell'attore collegato alla Corea del Nord, UNC5342. Il gruppo ha utilizzato un nuovo malware chiamato EtherHiding.

Questo strumento nasconde payload JavaScript dannosi su una blockchain pubblica, trasformandola in una rete di comando e controllo (C2) decentralizzata.

Utilizzando la blockchain, gli aggressori possono modificare il comportamento del malware da remoto senza ricorrere a server tradizionali. Le azioni di contrasto da parte delle forze dell'ordine diventano di conseguenza molto più difficili.

Inoltre, GTIG ha riferito che UNC5342 ha applicato EtherHiding in una campagna di ingegneria sociale denominata Contagious Interview, già precedentemente identificata da Palo Alto Networks, a dimostrazione della persistenza degli attori di minaccia allineati alla Corea del Nord.

Bersaglio: Professionisti del Settore Cripto

Secondo i ricercatori di Google, queste operazioni informatiche iniziano tipicamente con annunci di lavoro fraudolenti rivolti a professionisti nei settori delle criptovalute e della sicurezza informatica.

Le vittime sono invitate a partecipare a false valutazioni, durante le quali viene loro richiesto di scaricare file contenenti codice dannoso.

What is EtherHiding?

— blackorbird (@blackorbird) October 16, 2025

It's a novel technique where the attackers embed malicious payloads (like JADESNOW and INVISIBLEFERRET malware) within smart contracts on public blockchains (like BNB Smart Chain and Ethereum). https://t.co/AyKeSuPyWW pic.twitter.com/we4NV2PTu5

Il processo di infezione coinvolge spesso molteplici famiglie di malware, tra cui JadeSnow, BeaverTail e InvisibleFerret. Insieme, questi strumenti consentono agli aggressori di accedere ai sistemi, rubare credenziali e implementare ransomware in modo efficiente. Gli obiettivi finali spaziano dallo spionaggio e dal furto finanziario all'infiltrazione a lungo termine nella rete.

Cisco e Google hanno pubblicato gli indicatori di compromissione (IOC) per aiutare le organizzazioni a rilevare e rispondere alle minacce informatiche in corso legate alla Corea del Nord. I ricercatori avvertono che l'integrazione della blockchain e dei malware modulari continuerà probabilmente a complicare gli sforzi globali di difesa della sicurezza informatica.